二十多年來,中國非正式黑客團體逐漸演變為中國網路設備的主要建構者。

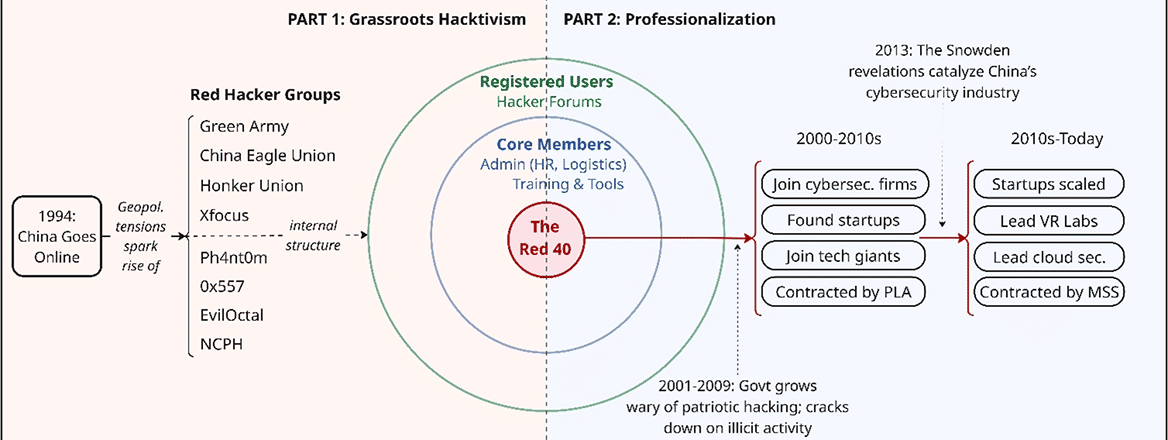

2025年1月至3月期間,美國起訴或製裁了與中國政府支持的威脅行為體(例如APT27、Red Hotel和Flax Typhoon)相關的個人和公司。網路安全研究人員用這些名稱來指稱採取類似策略的實體。這些組織背後的許多成員可以追溯到一個早期的精英駭客群體,被稱為“紅色駭客”或“紅客”,活躍於1990年代中期至21世紀初的網路論壇。

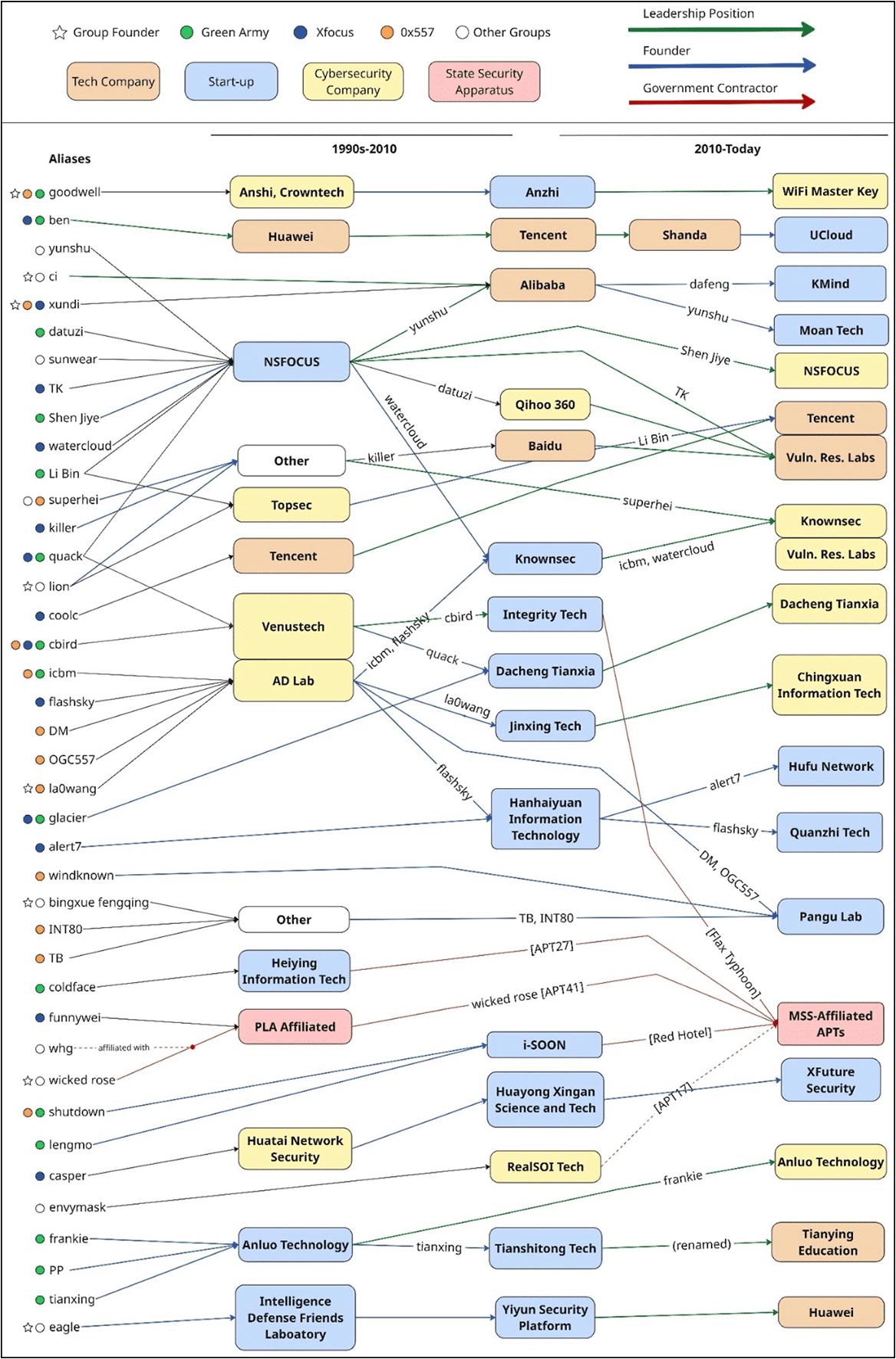

在接下來的二十年裡,這些「紅客」從非正式的駭客團體發展成為中國網路機構的核心建構者。許多人創辦了安全新創公司,幫助百度、阿里巴巴、騰訊和華為等大型科技公司組建網路安全團隊,並協助塑造了以攻擊防禦能力為主導的網路安全市場。如今,隨著網路行動越來越多地透過私部門代理進行,這些能力很可能成為中國高級持續性威脅 (APT) 組織的關鍵推動者。

蘇黎世聯邦理工學院安全研究中心(CSS)網路防禦計畫最近發布了一份題為《拉斯維加斯之前:塑造中國網路生態系統的「紅色駭客」》的報告,記錄了這一演變過程。報告聚焦於40位頗具影響力的人物(簡稱「紅色40人」),追溯了非正式人才如何逐漸被吸收到一個緊密整合的生態系統中:在這個生態系統中,非正式網絡、私營企業和國家利益透過一系列基層實驗、策略協調和日益加強的機構控制相互交織。

紅色40的誕生

「紅四十人」在中國網路早期發展壯大。 1994年中國連接全球網路後,大學成為連結和實驗的關鍵樞紐,在網路普及之前,幫助培育了駭客文化。到了1990年代末,受民族主義、技術好奇心和日益加劇的地緣政治緊張局勢的驅動,紅色駭客組織開始湧現。紅客聯盟、綠軍和中國鷹聯盟等組織在1998年至2001年的一波「網路戰」中聲名鵲起,這些戰火針對的是被視為對中國懷有敵意的外國實體,包括美國、台灣和日本。

這些行動兼具進攻性和防禦性,在當時中國網路安全生態系統尚處於起步階段、正規培訓途徑有限的時期,提供了在真實環境中的實踐經驗。大學提供的專門課程很少,諸如“奪旗賽”(競賽是模擬網路安全挑戰,參賽者運用攻防技能——例如漏洞利用、逆向工程或密碼學——來解決問題並檢索隱藏的“旗幟”以獲得積分)或“漏洞賞金平台”(結構化計劃,組織邀請安全研究人員識別並負責任地披露其係統中的漏洞,為整個工作階段提供經濟獎勵。紅色駭客組織填補了這一空缺。他們自發性組織,技術嚴謹,透過反覆試驗來提陞技能——通常是透過探測真實目標,其驅動力是掌握進攻技術對於有效防禦至關重要。

雖然紅客聯盟、綠色軍等組織吸引了成千上萬的用戶,但真正推動技術創新、催生「紅40」的卻是他們的核心圈。這40位技術先進的人士,在奠定中國國內網路安全產業基礎方面發揮了核心作用。

打造產業

到了21世紀初,越來越多著名的紅色駭客組織在日益增長的壓力下分崩離析。在內部,許多組織面臨領導權之爭、目標分歧以及成員年齡老化等問題。正如一位前紅客聯盟成員所說:「最重要的是,我們這些學生畢業後,不得不找到一些實際的事情來做。」在外部,政府對駭客組織的活動日益警惕。 2009年《刑法修正案(七)》將未經授權的入侵和傳播駭客工具定為犯罪,導致相關人員被逮捕,線上論壇被關閉。

同一時期,受電信擴張、互聯網普及率上升以及大型科技公司崛起的推動,中國的資訊和通訊技術 (ICT) 行業經歷了快速增長。這個環境吸引了許多「紅四十」駭客。有些人創立了綠盟科技和知道創宇等網路安全新創公司,而有些人則加入了啟明星辰和天融信等知名網路安全公司,或幫助百度、阿里巴巴、騰訊和華為組成網路安全團隊。

然而,儘管取得了這樣的成長,網路安全產業仍然欠發達。正如中國科技網站 PingWest所指出的那樣,「2010年之前,網路安全從任何角度來看都沒有得到應有的重視。」2013年的斯諾登洩密事件標誌著一個轉折點。它證實了長期以來人們對美國監控的擔憂,並加速了中國加強網路能力的國家努力。投資激增,監理架構全面改革,經濟誘因大幅提升。在此背景下,紅40引領了新時代的轉型。

到2010年代中期,由紅40成員創辦的公司,例如綠盟科技和知道創宇,已成為全國的領導者。一些紅40成員後來在阿里巴巴、騰訊和華為等大型科技公司領導雲端安全工作。其他人則在APT追蹤和網路犯罪情報等新興領域創辦了新創公司。由紅40成員領導的騰訊科恩實驗室和玄武實驗室等實驗室,透過精英駭客競賽和漏洞賞金平台,在漏洞研究領域獲得了全球認可。

嵌入狀態操作

隨著中國網路安全產業在2010年代日益成熟,其高度複雜且持久的、由國家支持的網路行動者組成的生態系統也日益成熟,這些行動者越來越多地以私營部門的代理機構為依托。除了對私部門的貢獻外,紅40成員也已成為中國國家支持的網路行動的關鍵人物。

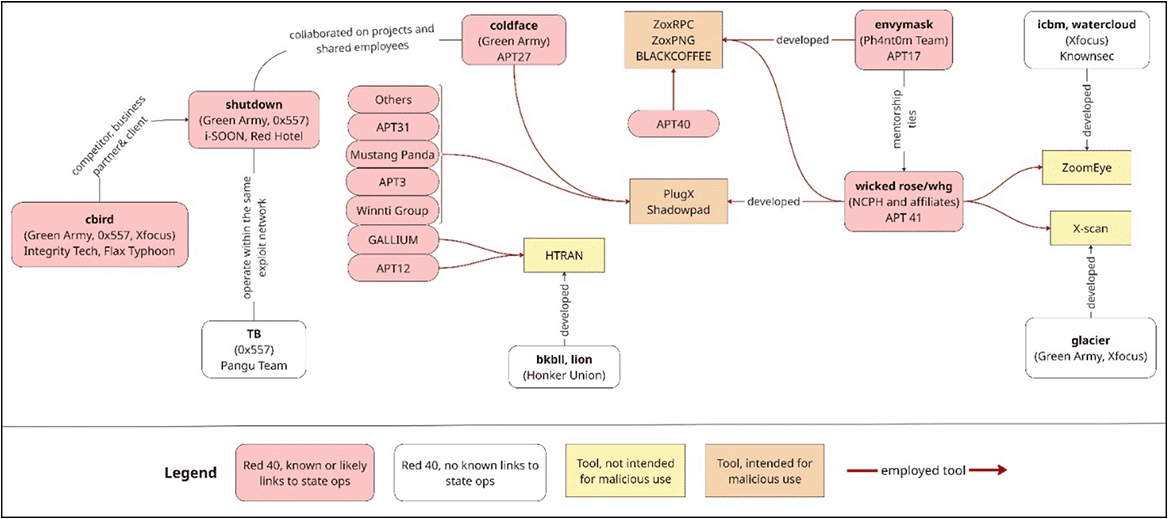

譚代林(wicked rose)、曾小勇(envymask)和周帥(coldface)等人從網路論壇轉型為幌子公司,為政府安全機構進行網路間諜活動,並成為APT41、APT17和APT27等組織的核心人物。 2025年1月至3月,不僅幌子公司,就連紅40成員領導的知名公司也與政府支持的行動有關。其中包括由吳海波(shutdown)和陳誠(lengmo)領導的i-SOON,以及由蔡晶晶(cbird)領導的誠信科技。

這些公司與威脅行為者Aquatic Panda和Flax Typhoon(據報道,這兩家公司在全球各行各業都曾感染受害者)有關聯,它們非常重視商業網路安全培訓。這種區別至關重要:與通常商業活動很少、主要充當營運掩護的幌子公司不同,真正的企業以利潤為導向,具有可擴展性,並且深入更廣泛的網路安全領域。例如,誠信科技以20.4%的市佔率領先中國網路安全培訓市場。利用這些公司可以打造更持久、資源更充足、更具創新性的網路能力。

最後,參與國家支持行動的許多紅40成員都有私交,並維持長期的專業和非正式網絡,這有助於塑造中國APT組織之間人才和工具的共享方式。

從紅色40到下一代

紅旗40人小組為後來演變成結構化、制度化的網路生態系統奠定了基礎,並以日益受攻擊防禦能力創新驅動的產業為支柱。與早期透過閱讀駭客雜誌和線上自學成長的駭客世代不同,如今,該國的網路人才隊伍是由駭客競賽、專門的大學課程和攻擊防禦演習塑造的。如今,根植於奪旗文化的公司被視為創新的主要引擎,提供紅隊、滲透測試和威脅情報等攻防服務。

陳培文(邊界無限)、沈凱文(雲棲無印)和舒俊良(飛宇安全)等創辦人在創辦以攻擊能力為核心的新創公司之前,都曾領導頂尖大學的CTF團隊。他們的公司專注於模糊測試、應用安全和安全軟體開發——這些領域中的攻擊技能能夠帶來戰略優勢。張瑞東(無糖)和楊長城(眾安網星)等其他創辦人則將類似的技術應用於詐欺偵測和執法支援。鑑於政府越來越多地利用私部門參與者進行網路行動,隨著這項生態系統的不斷發展,它很可能在中國的APT活動中發揮越來越重要的作用。

結論

中國紅色駭客的故事是一個案例研究,它展現了非正式網路社群如何在適當的激勵下發展成為國家能力的核心推動者。 「紅40」不僅是中國網路安全生態系統的人員配置,更是從零開始塑造了它。在其他國家思考如何培養網路人才並加強公私合作之際,中國的經驗提供了一個強有力的教訓:始於匿名論壇的事件,最終可能會在董事會會議室和數位戰場上爆發。忽視這些新興的民間人才會帶來策略風險。

© Eugenio Benincasa,2025,經作者許可由 RUSI 出版。

本評論中表達的觀點為作者的觀點,不代表 RUSI 或任何其他機構的觀點。

有關使用條款,請參閱網站使用條款與條件。

您想為我們撰寫評論文章嗎?請發送簡短的提案至commentaries@rusi.org,如果符合我們的研究興趣,我們會盡快回覆您。查看完整的投稿指南。

作者

尤金尼奧·貝寧卡薩

特邀撰稿人

- 吉姆·麥克萊恩媒體關係經理+44 (0)7917 373 069JimMc@rusi.org

沒有留言:

張貼留言

注意:只有此網誌的成員可以留言。